Peritos Informáticos, una especialidad cada vez más demandada

Los Peritos Informáticos dictaminan dobre delitos que se cometen contra i/o a través de sistemas informáticos. También se puede dictaminar sobre los proyectos y contrataciones que tienen este ámbito de desarrollo: cumplimiento contractual en desarrollo y plazos de proyectos que tengan que ver con la informática y tecnologías de la información.

Algunas tipologías de pericial en ingeniería en telecomunicación son:

- Informes y valoraciones sobre daños, sustracciones y pérdidas de información en equipo de proceso de datos.

- Acceso ilegítimo a información i/o sistemas.

- Suplantación de identidad.

- Cumplimiento de especificaciones y obligaciones contractuales.

- Uso ilegal de programas informáticos.

- Descarga ilegal de contenidos audiovisuales o escritos.

- Robo de información.

- Infracciones contra patentes y propiedad intelectual.

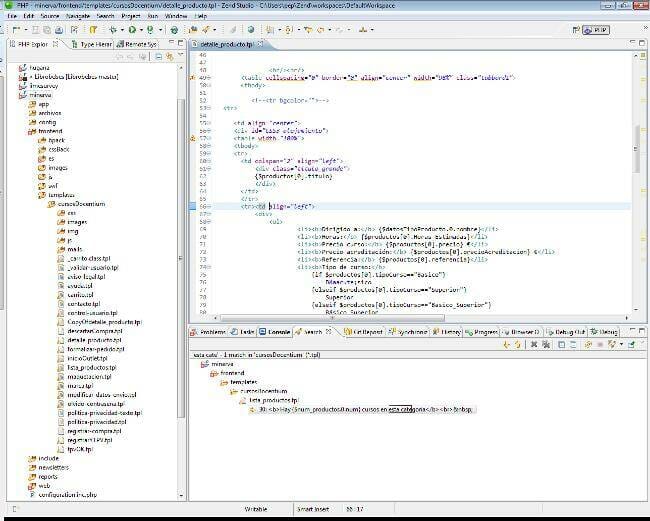

- Robo i/o uso ilegal de código fuente.

- Uso del ordenador para fines no legítimos en el trabajo.

¿En qué le podemos ayudar?

- Haremos que la problemática que se presenta alrededor del delito informático, resulte lo más fácil de entender por todos los agentes implicados en el proceso judicial, no importa lo complicado que haya sido obtener las conclusiones que se presentan.

- Le asesoraremos en cómo debe plantear la demanda (o la contestación) para no cometer errores, que a veces son críticos, por desconocimiento de los procedimientos o por falta de pruebas necesarias, en una temática a veces compleja.

- Le ayudaremos a encontrar evidencias de lo que usted desea probar, ya que casi todas las acciones realizadas en un sistema informático dejan trazas.

Contrate un perito informático en una fase temprana y permanezca asesorado durante todo el procedimiento judicial. Nosotros le ayudamos a revelar la verdad.

Artículos relacionados con esta categoría:

Análisis forense informático: Fraude contable

Análisis forense informático: Fraude contable en empresas Este informe judicial se realizó a petición de parte. Requería un análisis forense informático en una mediana empresa. La motivación era la sospecha de que se estaba produciendo fraude en la contabilidad de un...

Pericial informática: Manipulación de datos

Perito informático: Manipulación de datos Este informe judicial se realizó a petición de parte. Requería un perito informático para valorar si hubo o no manipulación de datos de una institución pública por parte de una ex-empleada. Ficha técnica: Tipo de trabajo:...

Suplantación de identidad: una práctica en boga

La suplantación de identidad: punto de partida de la ciber-delincuencia La primera preocupación de cualquier delincuente, es salir indemne de sus actos. Se puede afirmar que en la mayor parte de los delitos el 90% del tiempo de planificación está dedicado a cómo...

Los peritos informaticos aconsejan: Cómo proteger nuestra red wifi

Algunos consejos de nuestros peritos sobre cómo proteger nuestra red wifi La red WiFi hace accesible a todo el mundo nuestra "capa física" de conexión. A diferencia del cable, no hace falta vulnerar las frotneras de nuestro domicilio o negocio para tener acceso a la...